De 15 största hackerattackerna

Cyberbrottslighet och säkerhet på nätet har blivit en av de viktigaste sociala frågorna på 2000-talet.

Redaktörens anmärkning: Vi värdesätter vår relation med våra läsare, och vi strävar efter att förtjäna ditt förtroende genom transparens och integritet. Vi är i samma ägargrupp som några av de branschledande produkter som recenseras på denna sida: Intego, Cyberghost, ExpressVPN och Private Internet Access. Detta påverkar dock inte vår granskningsprocess, eftersom vi följer en strikt testmetod.

De 15 största hackerattackerna!

1 WannaCry

Så kallad ”ransomware” har växt explosionsartat de senaste åren. Med hjälp av phishing tar hackern kontroll över ett system och kräver sedan en summa, oftast i Bitcoin, för att ge tillbaka kontrollen över systemet.

På ett par dagar hade flera tusen organisationer och företag, inte minst Storbritanniens sjukvårdsmyndighet (NHS), i över 150 länder drabbats och låsts ute från sina nätverk av Wannacry-kryptering. De krävde en stor summa pengar för att ge tillbaka kontrollen.

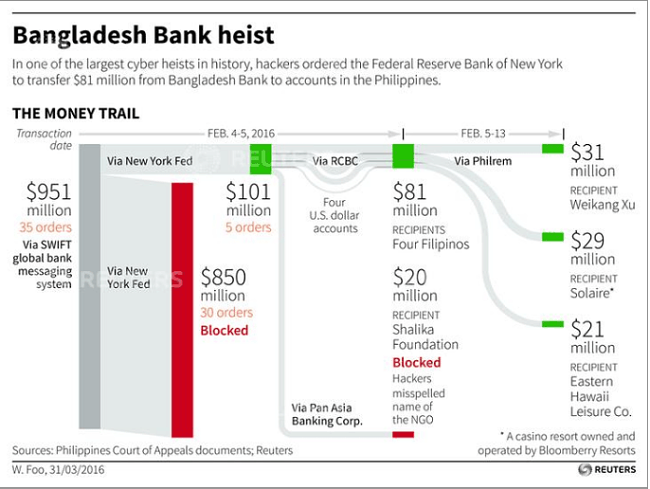

2 Bankkuppen i Bangladesh

Denna attack nämns ofta tack vare den metod hackarna använde för att ta sig förbi Bangladesh-bankens IT-system.

De som låg bakom detta hade för avsikt att ta ut $850 miljoner innan ett enkelt stavfel skapade misstanke om brott. De kunde ändå ta ut hela $81 miljoner, och endast $18 miljoner har återtagits och har även sammanlänkats till attacker på andra asiatiska banker.

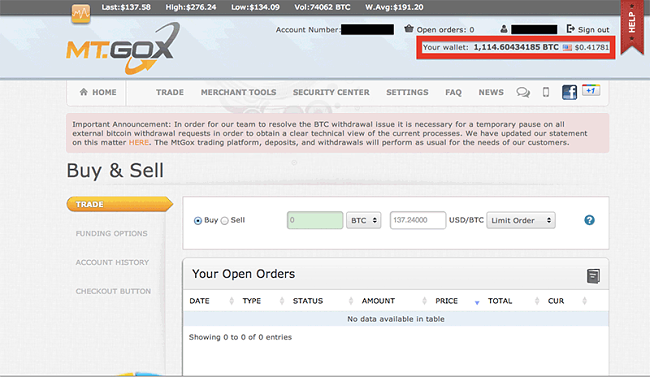

3 Bitcoin-börsen Mt Gox

Det finns många Bitcoin-börsar där du kan köpa Bitcoin. I februari 2014 slutade Mt Gox-börsen, den största börsen för Bitcoin på den tiden, plötsligt att fungera.

Franska utvecklaren Mark Kerpelẻs som köpte Mt Gox år 2001 arresterades senare för bedrägeri och förskingring, men detta var inte direkt relaterat till denna Bitcoin-stöld.

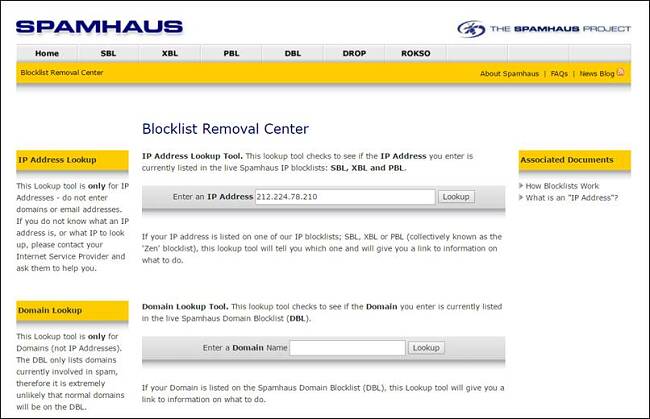

4 Spamhaus

Spamhaus är en av de största anti-spamprogrammen i världen. De har en lista över blockerade servrar som är kända för att sprida skadligt innehåll.

5 PlayStation Network

I april 2011 bröt sig LulSec-gruppen in i Sonys PlayStation Network.

6 CitiGroup

År 2011 exponerade denna cyberattack på Citigroups finanstjänster dess onlineplattformars svaga säkerhet. De hade hittat en bakdörr som gav dem tillgång till värdefulla privata uppgifter.

7 Stuxnet

Det finns ett antal dokumenterade fall då virus har används av myndigheter för specifika militära syften.

Ett sådant exempel är den ”logiska bomb” som enligt uppgifter släpptes av CIA och ett annat exempel är Stuxnet, vilket var en mask som upptäcktes år 2010. Denna hade specifikt utformats för att attackera och infektera Siemens industriella kontrollsystem och infekterade 200 000 datorer, förstörde minst 1 000 maskiner och slog ut en femtedel av Irans kärnvapenverksamhet.

8 Conficker

Conficker är en ökänd och märklig slags skadlig kod som upptäcktes år 2008. Ingen vet exakt var den kom ifrån eller vem som skapade den. Den är svår att eliminera och har fortsatt att infektera och förstöra system över hela världen.

9 Iceman

Max Ray Butler, en välrespekterad IT-konsult, blev även känd som den okända hackern ”Iceman.”

10 Operation Get Rich

Stora återförsäljare i USA utsätts ofta för allvarliga attacker där förbrytarna försöker stjäla kunders kortuppgifter som de sedan säljer vidare.

Alberto Gonzales, tillsammans med ett antal medbrottslingar, genomförde sådana attackera via så kallade ”SQL-injektioner” för att exploatera svagheterna i osäkra offentliga WiFi-uppkopplingar.

11 Operation Shady RAT

Operation Shady RAT är det namn som används för att beskriva ett antal pågående cyberattacker som riktat sig mot 74 organisationer i 14 olika länder. World Anti-Doping Agency och IOC angreps innan OS 2018, och även om folk pekade ut Kina som potentiell bov i dramat är det fortfarande ingen som vet vem som faktiskt låg bakom dessa attacker.

Det vi vet är att de använde ett fjärranslutningssystem för att få kontroll över offrens datorer.

12 DDoS-attacker i Estland

I april och maj 2007 i Estland blev digitalt spioneri till öppen digital krigsföring. På bara en vecka anfölls myndigheters servrar av flera vågor av DDoS-attacker. Bland annat påverkades skolor, mediehus och banksystem. På bara ett par dagar hade landets ekonomi och offentliga tjänster drabbats.

Dessa attacker fick ett flertal militära institutioner att se över vikten av nätverkssäkerhet.

13 Sven Jaschan/ Delta Airlines

Den tyske studenten Sven Jaschan genomförde en av världens mest förödande hackerattacker från hans eget sovrum. Bara 18 år gammal skapade han Sasser-masken. Det är ett självdistribuerande och replikerande virus som förstörde sårbara operativsystem från Windows.

Delta Airlines drabbades extra hårt och var tvungna att ställa in många av deras transatlantiska flygningar. Han fångades till slut efter en mystisk förvarning, men då hade viruset redan orsakat över 500 miljoner dollar i skada.

14 MafiaBoy

Michael Calce var en annan tonåring som låg bakom cyberattacker i form av massiva DDoS-attacker. Han lyckades bland annat infiltrera Yahoo, Amazon, CNN, Fifa.com och eBay.

15 Melissa-viruset

Vad är hacking och vem ligger bakom det?

Hacking beskrivs som otillåten åtkomst till ett nätverk eller en dator och görs ofta för att tjäna pengar, extrahera data eller för att orsaka skada. Alla från myndigheter och tonåringar till politiska läger och tjuvar kan med tillräckligt mycket motivation och kunskap hacka ett system.

Från ungdomar som väljer att slösa bort sin talang till organiserade cyberterrorister som försöker dra in pengar till sin verksamhet. Under de senaste tio åren har vi sett allt fler hackingfall. Dessa attacker orsakar skada på företag och myndigheter och leder till konsekvenser för samhället i stort. Men hur kan man se till så att man är säker från sådana angrepp?

För att på bästa sätt försvara sig mot cyberbrottslighet rekommenderar vi att man använder en VPN.

Det är även viktigt att ens system är uppdaterat och att antivirus-program och brandväggar är påslagna. Sunt förnuft och att undvika misstänkta hemsidor och innehåll är även viktiga ingredienser i kampen mot hackerattacker.

Redaktörens anmärkning: Vi värdesätter vår relation med våra läsare, och vi strävar efter att förtjäna ditt förtroende genom transparens och integritet. Vi är i samma ägargrupp som några av de branschledande produkter som recenseras på denna sida: Intego, Cyberghost, ExpressVPN och Private Internet Access. Detta påverkar dock inte vår granskningsprocess, eftersom vi följer en strikt testmetod.

Lämna en kommentar

Avbryt